Atlassian Confluence 漏洞导致 Cerber 勒索软件攻击

关键要点

Atlassian Confluence 的严重漏洞被利用,以部署 Linux 版本的 Cerber 勒索软件。漏洞编号为 CVE202322518,早在 2023 年 10 月 31 日就已修复。攻击者通过不当授权漏洞,使用 Effluence Web Shell 插件执行 Cerber 勒索软件。漏洞的 CVSS 评分最初为 91,随后被 Atlassian 提升至最高 10。Cerber 勒索软件的攻击分为三个阶段,具体方法高度复杂且经过混淆处理。最近的研究显示,CVE202322518 的利用情况仍在继续,攻击者利用此漏洞部署恶意软件,造成了潜在的严重后果。

该漏洞使得未认证的攻击者能够构造恶意请求,对受影响实例的“setuprestore”端点进行重置,并创建新的管理员账户。一旦获得管理员权限,攻击者可以安装其他模块如 Effluence Web Shell,以在系统上实现任意代码执行。

黑洞vp(永久免费)加速器根据 Cado Security 的报告,CVE202322518 的利用在去年 11 月首次被 Rapid7 认证,相关研究显示,受影响的实例仍在六个月后被攻击,且 Cerber 勒索软件家族在发现后八年仍然活跃。

攻击过程详解

Cado Security 的研究者详细描述了最近的 Cerber 勒索软件对 CVE202322518 的攻击。这次攻击分为三个阶段,类似于该勒索软件家族名字的三颗头。

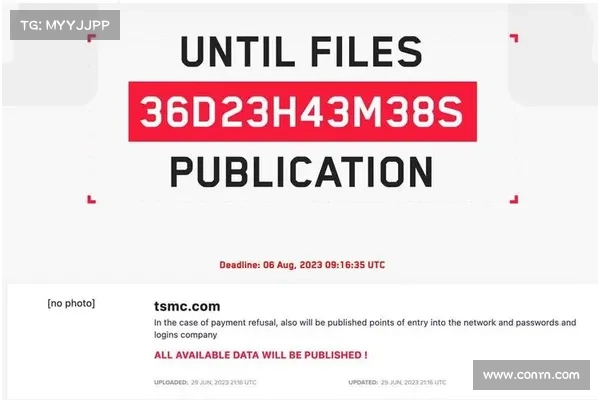

阶段详细描述第一步初始有效载荷连接到攻击者的指挥控制 (C2) 服务器,用于下载第二个有效载荷 agttydck。第二步agttydck 进行日志检查,检查沙盒和权限级别,检查成功后安装加密程序。第三步加密程序遍历根文件系统,定位需要加密的目录,并将加密内容覆盖原文件,添加 L0CK3D 扩展名。尽管 Cerber 会下达赎金通知,威胁在暗网出售受害者数据,但研究者未发现 Cerber 变种存在数据外泄的证据。

SC Media 询问了一位 Atlassian 发言人有关仍然受到 CVE202322518 漏洞威胁的实例数量及加密“confluence”用户所有文件的潜在影响,但截至发布时未得到回应。

在过去 30 天内,GreyNoise 监测到 30 个 IP 试图利用 CVE202322518。此外,CVE202322518 也是 Sysdig 发现的不少漏洞之一,该漏洞被攻击者利用借助于一种名为 SSHSnake 的开源渗透测试工具进行网络渗透。

Cado Security 报告显示,他们研究中发现的 C2 服务器目前已失效。